Surge o Rorschach, nova variedade de ransomware sofisticado e ultra rápido

Salvador, 04/04/2023 – A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software Technologies, detectou um novo ransomware sofisticado, evasivo e extremamente rápido o qual denominaram “Rorschach”; ele criptografa quase duas vezes mais rápido que o LockBit. Mais sofisticado que o ransomware tradicional, o Rorschach combina táticas de vários ataques conhecidos, além de novos recursos exclusivos para causar o máximo de dano possível e evasão de soluções de segurança cibernética.

Salvador, 04/04/2023 – A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software Technologies, detectou um novo ransomware sofisticado, evasivo e extremamente rápido o qual denominaram “Rorschach”; ele criptografa quase duas vezes mais rápido que o LockBit. Mais sofisticado que o ransomware tradicional, o Rorschach combina táticas de vários ataques conhecidos, além de novos recursos exclusivos para causar o máximo de dano possível e evasão de soluções de segurança cibernética.

O apelido dado ao novo ransomware se refere ao teste de Rorschach (popularmente conhecido como “teste do borrão de tinta”) que é uma técnica de avaliação psicológica pictórica, comumente denominada de teste projetivo ou mais recentemente de método de autoexpressão. Curiosamente, o ransomware Rorschach foi implantado usando a vulnerabilidade de carregamento lateral de DLL de um produto de segurança comercial assinado. A CPR notificou a Palo Alto Networks sobre a vulnerabilidade em seu produto.

“Assim como um teste psicológico de Rorschach parece diferente para cada pessoa, esse novo tipo de ransomware tem recursos tecnicamente distintos de alto nível retirados de diferentes famílias de ransomware, tornando-o especial e diferente de outras famílias de ransomware. Este é o ransomware mais rápido e sofisticado que vimos até agora. Falo da natureza em rápida mudança dos ataques cibernéticos e da necessidade de as empresas implementarem uma solução de prevenção que possa impedir o Rorschach de criptografar seus dados”, alerta Sergey Shykevich, gerente do Grupo de Inteligência de Ameaças da Check Point Software.

Velocidade nunca vista e características pouco comuns em ransomware

A Check Point Research (CPR) e o Check Point Incident Response Team (CPIRT) encontraram uma cepa de ransomware anteriormente sem nome, que denominaram de Rorschach, implantada contra uma empresa com sede nos Estados Unidos.

Ao responder a um caso de ransomware contra essa empresa, o CPIRT encontrou recentemente uma variedade única de ransomware implantada usando um componente assinado de um produto de segurança comercial. Ao contrário de outros casos de ransomware, o atacante não se escondeu atrás de nenhum alias e parece não ter afiliação com nenhum dos grupos de ransomware conhecidos. Esses dois fatos, raridades no ecossistema de ransomware, despertaram o interesse dos pesquisadores da CPR e os levaram a analisar minuciosamente o malware recém-descoberto.

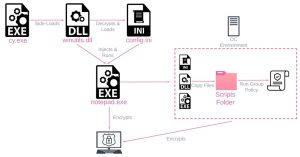

Ao longo da análise da equipe da CPR, o novo ransomware exibiu características únicas. Uma análise comportamental do novo ransomware sugere que ele é parcialmente autônomo, espalhando-se automaticamente quando executado em um controlador de domínio (DC), enquanto limpa os logs (registros) de eventos das máquinas afetadas. Além disso, é extremamente flexível, operando não apenas com base em uma configuração integrada, mas também em inúmeros argumentos opcionais que permitem alterar seu comportamento de acordo com as necessidades do operador.

A nota de ransomware enviada à vítima foi formatada de forma semelhante às notas de ransomware Yanluowang, embora outras variantes tenham apresentado uma nota que mais se assemelhava às notas de ransomware do DarkSide (fazendo com que algumas se referissem erroneamente a ela como DarkSide). Cada pessoa que examinava o ransomware viu algo um pouco diferente, o que nos levou a dar-lhe o nome do famoso teste psicológico: Rorschach Ransomware.

Embora pareça ter se inspirado em algumas das famílias de ransomware mais infames, o Rorschach também contém funcionalidades exclusivas, raramente vistas entre os ransomware, como o uso de syscalls diretos. Este ransomware é parcialmente autônomo, executando tarefas que geralmente são executadas manualmente durante a implantação de ransomware em toda a empresa, como a criação de uma política de grupo de domínio (GPO). No passado, uma funcionalidade semelhante estava vinculada ao LockBit 2.0.

Fluxo de execução de alto nível do Rorschach em ambos os endpoints e nos controladores de domínio

Fluxo de execução de alto nível do Rorschach em ambos os endpoints e nos controladores de domínio

Em resumo, a análise da CPR do Rorschach revelou o surgimento de uma nova variedade de ransomware no cenário do crimeware. Seus desenvolvedores implementaram novas técnicas de antianálise e evasão de defesa para evitar a detecção e tornar mais difícil para o software de segurança e pesquisadores analisarem e mitigarem seus efeitos. Além disso, Rorschach parece ter tomado alguns dos “melhores” recursos de alguns dos principais ransomwares vazados online e os integrados, todos juntos. Além dos recursos de autopropagação do Rorschach, isso aumenta o nível de ataques de resgate. Os operadores e desenvolvedores do ransomware Rorschach permanecem desconhecidos. Eles não usam branding, o que é relativamente raro em operações de ransomware.

As descobertas dos pesquisadores da Check Point Software ressaltam a importância de se manter fortes medidas de segurança cibernética para evitar ataques de ransomware, bem como a necessidade de monitoramento e análise contínuos de novas amostras de ransomware para ficar à frente das ameaças em evolução. Como esses ataques prosseguem em crescimento, frequência e em sofisticação, é essencial que as organizações permaneçam atentas e proativas em seus esforços para se proteger contra essas ameaças.